目录

1内容简介

2作品目录

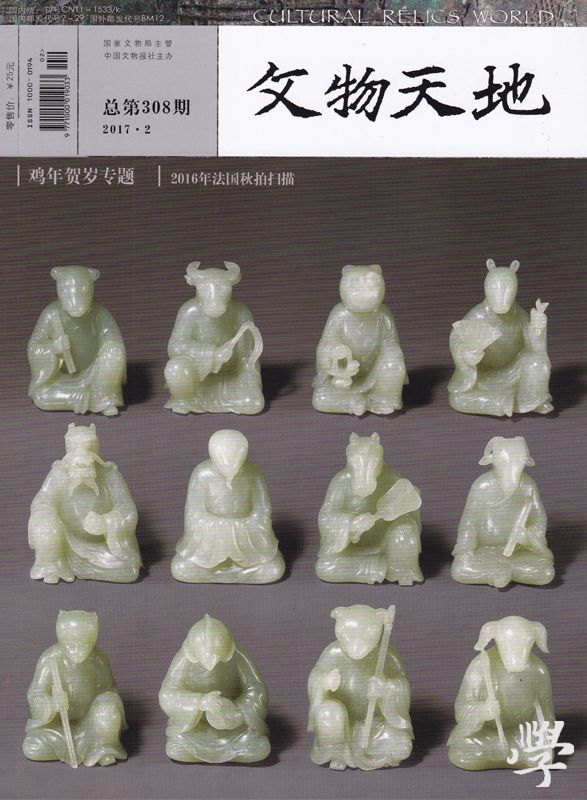

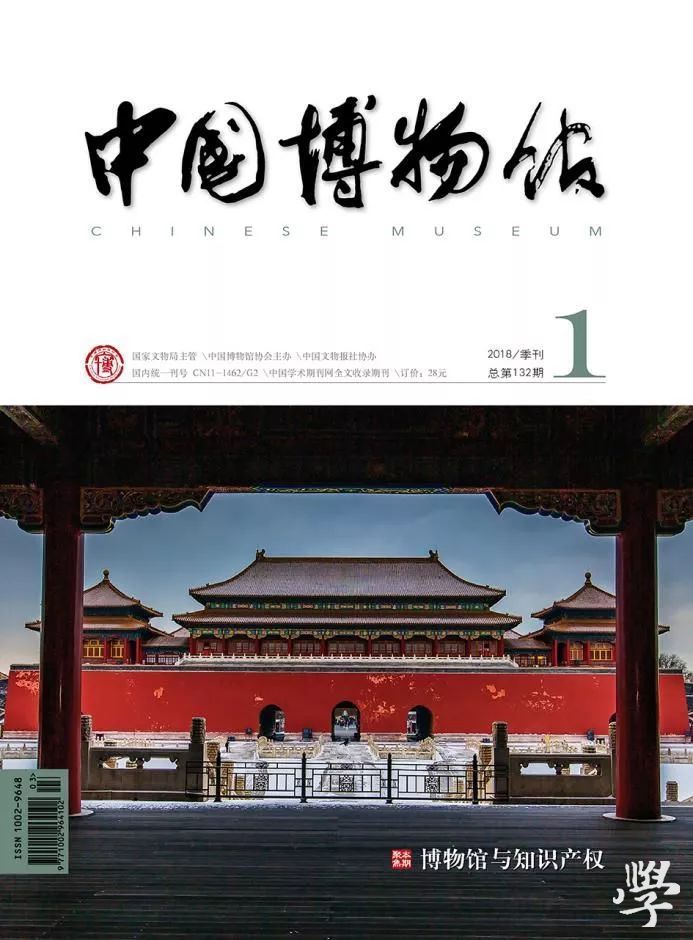

3相关杂志

▪杂志信息

▪期刊简介

▪办刊宗旨

▪读者对象

▪主要栏目

4范例参考

内容简介

网络安全技术与应用应当是对具体网络安全技术及其应用的解释和概述,而不应当只是一本书的“内容简介”。全书共分11章。第1章和第2章介绍了网络安全基础知识;第3章简要介绍了密码学基础;剩余的8章主要对现有的网络安全技术,包括身份认证、防火墙技术、入侵检测技术、加密技术等进行了详细的讨论。本书可以作为高等院校信息安全、通信、计算机等专业的本科生和研究生教材,也可以作为网络安全工程师、网络管理员的参考用书,或作为网络安全培训教材。

作品目录

第1章网络安全概述1

1.1网络安全的发展1

1.1.1网络安全的概念1

1.1.2网络安全的需求2

1.1.3网络安全的发展趋势3

1.2安全威胁与防护4

1.2.1安全威胁4

1.2.2安全防护措施5

1.3网络安全策略9

1.3.1安全策略的功能9

1.3.2安全策略的类型10

1.3.3安全策略的使用11

1.4安全攻击的种类和常见形式11

1.4.1网络攻击综述11

1.4.2主动攻击12

1.4.3被动攻击13

1.5网络安全体系结构13

1.5.1网络体系结构13

1.5.2OSI安全体系结构15

1.5.3安全服务与机制16

1.6小结17

第2章网络协议的安全性19

2.1基本协议19

2.1.1IP协议20

2.1.2TCP和UDP22

2.1.3ARP和ICMP24

2.1.4路由协议和域名系统26

2.2应用协议28

2.2.1SMTP和POP328

2.2.2MIME和IMAP431

2.2.3网络地址转换34

2.2.4基于RPC的协议37

2.2.5VoIP39

2.2.6远程登录协议41

2.3下一代互联网IPv642

2.3.1IPv6的概述42

2.3.2IPv6的安全性44

2.4小结45

第3章密码学基础46

3.1古典密码学46

3.1.1古典密码简介46

3.1.2古典密码的安全性47

3.2流密码的基本概念47

3.2.1流密码原理和分类48

3.2.2密钥流生成算法48

3.2.3流密码算法49

3.3对称密码体制基本概念50

3.4数据加密标准53

3.4.1DES概述54

3.4.2DES分析56

3.4.3AES概述56

3.4.4AES分析57

3.5其他重要的分组密码算法59

3.5.1IDEA59

3.5.2RC559

3.6公钥密码体制60

3.6.1RSA密码61

3.6.2椭圆曲线密码62

3.7消息认证与散列函数63

3.7.1散列函数和数据完整性63

3.7.2散列函数的安全性64

3.7.3消息认证码64

3.7.4散列函数及其在密码学中的应用65

3.7.5MD4和MD566

3.7.6SHA67

3.7.7SHA与MD4、MD5的比较68

3.8数字签名68

3.8.1数字签名的基本概念69

3.8.2DSS签名标准69

3.8.3其他数字签名标准70

3.8.4数字签名的应用71

3.9小结71

第4章身份认证72

4.1身份认证概述72

4.1.1基于密码的认证74

4.1.2基于地址的认证76

4.1.3密码认证协议77

4.1.4动态身份认证80

4.2生物特征身份认证81

4.2.1指纹身份认证82

4.2.2声音身份认证82

4.2.3虹膜身份认证82

4.3零知识证明身份认证82

4.3.1零知识证明协议83

4.3.2并行零知识证明85

4.3.3非交互式零知识证明85

4.3.4零知识证明在身份认证中的应用86

4.4身份认证协议应用87

4.4.1Kerberos鉴别87

4.4.2SSL和TSL93

4.4.3双因素身份认证97

4.5小结99

第5章数据机密性与密钥管理100

5.1数据机密性的保证措施100

5.1.1链路加密100

5.1.2端-端加密101

5.1.3链路加密与端-端加密的结合102

5.2硬件加密和软件加密103

5.2.1硬件加密103

5.2.2软件加密103

5.2.3硬件加密和软件加密性能分析104

5.3存储数据的加密104

5.4密钥管理基本概念106

5.4.1密钥管理106

5.4.2密钥的种类106

5.4.3密钥生成106

5.4.4密钥分配107

5.5密钥的保护与控制109

5.5.1密钥的保护、存储109

5.5.2密钥的备份109

5.5.3密钥的生命周期控制110

5.6密钥托管112

5.6.1密钥托管的基本原理112

5.6.2密钥托管应用113

5.7小结113

第6章公钥基础设施114

6.1PKI基础114

6.1.1网络安全对于PKI的需求115

6.1.2认证机构和数字证书116

6.1.3公钥基础设施组件117

6.1.4授权的作用119

6.2PKI服务和实现121

6.2.1密钥的生命周期管理121

6.2.2证书的生命周期管理123

6.2.3部署PKI服务127

6.3PKI的体系结构130

6.3.1公钥基础设施体系结构130

6.3.2PKI实体132

6.3.3PKIX证书验证133

6.4权限管理基础设施PMI概况133

6.5属性权威和权限管理136

6.5.1属性权威136

6.5.2权限管理137

6.6基于PMI建立安全应用138

6.6.1PMI应用结构138

6.6.2应用方式139

6.6.3建立访问控制系统140

6.6.4访问控制流程140

6.7小结140

第7章防火墙技术141

7.1防火墙概述141

7.2防火墙技术143

7.2.1包过滤技术143

7.2.2应用网关技术144

7.2.3状态检测防火墙144

7.2.4电路级网关145

7.2.5空气隙防火墙145

7.2.6代理服务器技术146

7.3防火墙的体系结构147

7.3.1双重宿主主机体系结构147

7.3.2被屏蔽主机体系结构147

7.3.3被屏蔽子网体系结构148

7.4堡垒主机149

7.5数据包过滤150

7.5.1数据包的过滤特点150

7.5.2数据包的过滤应用150

7.5.3过滤规则的制定策略152

7.6状态检测数据包过滤153

7.7防火墙应用实例157

7.7.1瑞星防火墙的性能特点157

7.7.2应用环境及语言支持158

7.7.3防火墙设置158

7.8关于防火墙的其他问题的思考164

7.9小结165

第8章入侵检测系统166

8.1IDS的概述166

8.1.1IDS的基本概念166

8.1.2IDS的基本结构167

8.2IDS系统分类168

8.2.1基于主机的IDS168

8.2.2基于网络的IDS170

8.2.3分布式的入侵检测系统172

8.3IDS的检测方式173

8.3.1基于行为的检测173

8.3.2基于知识的检测174

8.3.3其他入侵检测技术175

8.4IDS的应用176

8.4.1IDS设置176

8.4.2IDS部署177

8.4.3报警策略设置180

8.4.4如何构建一个基于网络的IDS180

8.5IDS的发展方向182

8.6小结185

第9章虚拟专用网络(VPN)186

9.1VPN概述186

9.1.1VPN基本概念186

9.1.2VPN的类型188

9.1.3VPN的优缺点189

9.2VPN网络安全技术190

9.2.1密码技术190

9.2.2密钥管理技术191

9.2.3隧道技术191

9.2.4身份认证技术192

9.3隧道协议与VPN实现192

9.3.1隧道协议的基本概念192

9.3.2L2FP194

9.3.3PPTP194

9.3.4L2TP195

9.4VPN的配置与实现198

9.4.1Windows中VPN的设置198

9.4.2Linux中VPN的设置201

9.5第三层隧道协议203

9.6小结204

第10章恶意代码和计算机病毒防治206

10.1恶意代码206

10.1.1恶意代码的概念206

10.1.2恶意代码的种类206

10.2计算机病毒210

10.2.1计算机病毒概念210

10.2.2计算机病毒的组成211

10.3防治措施212

10.3.1病毒防治技术212

10.3.2病毒防治部署215

10.3.3病毒防治管理215

10.3.4病毒防治软件215

10.4小结216

第11章无线网络安全218

11.1无线网络协议218

11.1.1802.11标准218

11.1.2HomeRF221

11.1.3IrDA222

11.1.4蓝牙技术223

11.2无线网络的安全性223

11.2.1802.11的安全性224

11.2.2WEP的安全性224

11.2.3蓝牙技术的安全性226

11.3无线网络面临的安全威胁228

11.4针对安全威胁的解决方案231

11.4.1采用适当的安全策略231

11.4.2802.1x认证协议233

11.4.3802.11i235

11.4.4WAPI237

11.5无线网络安全应用实例239

11.6小结242

相关杂志

一本书或一种杂志根本代表不了一种“技术及应用”。而《网络安全技术与应用》[2]杂志“三高两强”刊物,即信息量高、学术水平高、技术含量高;专业性强、应用性强。读者定位侧重于政府有关各部门领导、干部、专业工作者,企事业、军队、公安部门和国家安全机关,国家保密系统、金融证券部门、民航铁路系统、信息技术科研单位从事网络工作的人员和大专院校师生,信息安全产品厂商、系统集成商、网络公司职员及其他直接从事或热心于信息安全技术应用的人士。

杂志信息

主办单位:信息产业部基础产品发展研究中心

出版周期:月刊

出版地:北京市

语言种类:中文

开本尺寸:大16开

国际刊号:1671-0428

国内刊号:11-4647/TP

邮发代号:82-27

创刊时间:2001年

期刊简介

本刊成立于2003年,先由中华人民共和国公安部主管、中国人民公安大学出版社主办。从2009年起,本刊改由中华人民教育部主管,北京大学出版社主办,是国内网络安全技术与应用领域行业指导性科技月刊,国内外公开发行。

创刊以来,本刊与国内外近百家企业建立了良好的合作关系,具体合作方式包括:长期综合合作、协办、支持、栏目协办和中短期合作。今后,本刊愿与国内外业界权威机构、团体、政府官员及专家学者进一步建立、开展广泛的联系和交流,热忱欢迎业界同仁以多种形式加盟我们的事业。[3]

办刊宗旨

本刊针对网络安全领域的“新人新潮新技术”,旨在传达与反映政府行业机构的政策、策略、方法,探索与追踪技术应用的最新课题、成果、趋势,透视与扫描企业、人物及产业项目的形象、风采、焦点,推动并引领行业整体进步和发展。

读者对象

本刊通过邮订、邮购、赠阅、派送、自办发行及定点销售等多渠道发行,目前发行范围集中于公安、军队、电信、银行、证券、司法、政府机构、大专院校及政务、商务其它各行业应用领域的广大读者。

主要栏目

焦点●论坛

特别报道:中国信息安全技术与应用中热点、焦点和难点问题的深度报道;业内重大事件透视。

权威论坛:业内专家、学者和官方以及政府有关领导及权威人士的署名文章、讲话,从宏观上对网络安全技术与应用方面的趋势、走向与策略,进行深层次的论述。

技术●应用

点击病毒:各防病毒厂商,国家计算机病毒防范中心以及有关从事该方面研究的科研人员。

网络安全:网际协议、防火墙、入侵检测、VPN等。

通信安全:电信安全、邮件安全、无线网络安全、网络协议等。

应用安全:WEB安全、邮件技术安全、PKI密钥、安全编程。

物理安全:环境安全、设备安全等。

安全管理:安全审计、风险评估、安全项目管理,安全策略、安全标准、安全指南等。

加密技术:密码学、密钥算法、密码分析、硬件加密、软件加密、密钥管理、数字签名。

安全支付:电子支付、电子现金、网络银行。

访问控制:防火墙、路由器、网关、入侵检测、网闸等网络安全接入技术等。

灾难存储:灾难备份服务提供商、存储设备提供商、国家重要信息领域应用用户。

取证技术:磁盘调查、网络取证,包括电子邮件或者互联网以及源代码等,主要问题是讨论如何从网络上收集到相应的能够表明是犯罪证据的信息,以及怎样从大量的信息流里获得支持打击犯罪所需要的信息。

法规●标准

法制时空:国家领导机关及行业部门有关信息安全方面的方针政策;国务院信息办和国家公安部发布的最新政策法规;国家行业协会和省市地方具有普遍意义的相关法规。

行业标准:有关信息安全方面的安全标准。

案例分析:介绍网络犯罪及信息系统灾难性事件及处理情况。

产业●市场

企业透视:对业内知名企业的独家采访,反映其在经营理念、技术创新、企业管理和市场开拓等方面所取得的成就业绩。

业界人物:行业专家、知本家与资本家的人物扫描、访谈,多侧面多层次的拼搏精神、创业事迹与个人风貌。

成功案例:产品在企业应用中的典型应用案例。

市场纵横:关于市场走势、市场建设开拓和管理方面的热点扫描与宏观分析。

海外传真:域外掠影,报道国外,尤其是发达国家网络安全方面的最新动态、法规和先进技术;介绍他们在新技术方面的创新、应用和经验;记述海外著名安全公司和人物的理念。

咨询●服务

人才与成才:服务性栏目,提供网络安全方面人才交流、招聘求职、培训等综合性资讯信息,

包括子栏目点将台(招聘)、猎头榜(应聘)、新书架、培训等。

网安书架:介绍信息安全领域最新出版图书。

产品推荐:向读者推荐网络和信息安全软、硬件产品,提供产品导购需要信息。

展会活动:向读者介绍未来三个月国内外将要举行的各类IT及信息安全相关展览会及活动信息。

业界公告:发布病毒及漏洞公告。

新闻集萃:发布过去一个月网络和信息安全相关新闻。